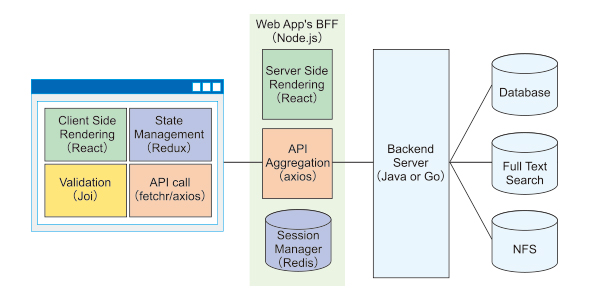

BFF

略されたら案外わからない。Backends for Frontendsのこと。

参考:https://www.atmarkit.co.jp/ait/spv/1805/18/news022.html

ソケット

プログラムとネットワークをつなげる接続口のこと。プログラムでネットワーク通信部分を担当するもの。

SQLのソケットとかよくきく。

ランタイム

実行時のこと。Webの場合、Webpackとか使っているときにdependencies以外のリソースのことを指す。

トレイリングスラッシュ

URLの末尾につく、「/」のこと。

TL;DR

Too Long, Didn’t Readの略。文章が長すぎるから読まない。要は要約の意味。やや失礼な言い方のため、フォーマルな場所では使わないほうがいい。

JIT(Just-In-Time Compiler)

ソフトウェアの実行時にコードのコンパイルを行い実行速度の向上を図るコンパイラのこと。

モダンブラウザのコンパイラはTypeScriptを使用するなどして型を意識した開発を心掛けることでJITの恩恵を享受できる可能性がある。

E2E(End to End)テスト

User Interface Testとも呼ばれ、システム全体を通してテストを行う。

Webサービスの場合は、ユーザと同じようにブラウザを操作し、挙動が期待通りになっているか確認する。

jwt(ジェット – Json Web Token)

電子署名付きのURL-safe(URLとして利用出来る文字だけで構成される)なJSONのことです。

電子署名により、JSONの改ざんをチェックできるようになっています(つまり改ざんできないJSON)。

OAuth2.0という認可の仕組みのアクセストークンとして採用されている。

下記は利用ケース(引用)。

(1)クライアントは、認証情報 (ログインID + パスワード) を送信する。

https://qiita.com/t-toyota/items/8d0ffb265845ab8cc87c

(2) サーバは、認証情報を確認して user_id と exp (有効期限) を含む JSONを 秘密鍵で暗号化して JWT として返却する。

(3)以降クライアントは、認証済みリクエストとして JWT を利用して通信をおこなう。

クライアントからの送信される JWT はサーバで秘密鍵を利用して改ざん検証をおこなうため

user_id や exp の改ざんを検知することができます。

イースターエッグ

隠しコマンド

イミュータブル(immutable)

不変、変わらない、という意味。

プログラミングにおいては、オブジェクトの状態が変わらないことを示し、つまり予測可能であることを意味する。

エンティティ

実体のあるなしに関わらない存在のこと。対象を示すときなどに使用される。

スナップショット

その瞬間を切り取ったもの、記録。ファイルやデータだったり、テストの場合にはそのテスト結果やスクショなどになる。文脈によって意味が変わる。

Above the fold

ファーストビューのこと。

フェイルオーバー

システムやネットワークで異常が発生した際に、自動的に冗長なシステムに切り替える機能。

プロシージャル

「手続き型」と訳され、数式や処理を組み合わせ、何らかの操作を行うこと全般を指す。

フラクタル

図形の一部分と全体が自己相似(再帰)になっている図形のこと。

SERPs(サープス:Search Engine Result Pages)

検索エンジンの検索結果ページのこと。

リンクジュース

Googleにおいて、あるページから別のページへリンクが張られる場合に引き渡される評価(価値)のこと。

NAP(Name, Address, Phone number)

ローカルSEOに必要な要素。

ユーザーの位置情報をもとに関連性の高い結果を出すためには、サイト全体においてのNAPの統一は欠かせない。

スレーブ

データベースでよく使う。

同種のものが複数ある場合に主系統に従属する側、複製された側、制御される側などを指す。

複数の機器や装置などが連携して動作する際に、一つが管理・制御する側、残りが制御される側、という役割分担を行う方式を「マスター/スレーブ方式」と呼び、制御する側をマスター、される側をスレーブという。

参考:https://e-words.jp/w/%E3%82%B9%E3%83%AC%E3%83%BC%E3%83%96.html

ゼロトラスト

社内外のネットワーク環境における、従来の「境界」の概念を捨て去り、守るべき情報資産にアクセスするものはすべて信用せずにその安全性を検証することで、情報資産への脅威を防ぐという、セキュリティの新しい考え方。

https://www.nri.com/jp/knowledge/glossary/lst/sa/zero_trust#:~:text=%E3%82%BC%E3%83%AD%E3%83%88%E3%83%A9%E3%82%B9%E3%83%88%E3%81%A8%E3%81%AF,%E3%81%A8%E3%81%84%E3%81%86%E3%80%81%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3%E3%81%AE%E6%96%B0%E3%81%97%E3%81%84%E8%80%83%E3%81%88%E6%96%B9%E3%80%82

クラウドサービスの普及、モバイル端末の活用やテレワークによる働く環境の多様化によって、企業システムの内部と外部を隔てる「境界」そのものが曖昧になりつつあります。その結果、従来の社内・社外の境界でセキュリティ対策をする「境界型防御」では、情報漏洩やマルウェア感染などの脅威から情報資産を守ることが難しくなってきています。こうしたセキュリティリスクを解消するものとして、脚光浴びるようになったのが「ゼロトラストモデル」です。

ゼロトラストの概念は決して新しいものではなく、2010年に米国の調査会社であるForresterResearch社によって提唱されました。それまでは「社内は安全だが、外部は危険」という考えに基づき、社内ネットワークと社外ネットワークの境界線上にセキュリティ対策を施す「境界型防御」が主流でした。「境界型防御」が「Trustbut Verify(信ぜよ、されど確認せよ)」であるのに対して、ゼロトラストは「Verify and NeverTrust(決して信頼せず必ず確認せよ)」を前提としています。つまり、ネットワークの内部と外部を区別することなく、守るべき情報資産やシステムにアクセスするものは全て信用せずに検証することで、脅威を防ごうとします。

〜中略

ゼロトラストがカバーする領域は幅広く、いざ実装しようとしても、どこから着手してよいのか悩んでいる企業が多いのが実態です。また、ゼロトラストは「誰が・どのデバイスが、どのデータリソースに対してアクセスしうるかを常に認証・認可すること」「リアルタイムでモニタリングすること」「これに応じてアクセス制御を動的に行うこと」が求められるため、中長期的な観点で計画の実行、体制整備が必要になると考えられます。

PINコード

「PINコード」とは、Personal Identification Numberの略でUSIMカード(電話番号やお客さま情報などのデータを保有するICカード)用の暗証番号です。

pport/faq/view/10207

PINコードの種類と利用目的

「PINコード」には、「PIN1コード」と「PIN2コード」という2つの暗証番号があります。

携帯電話機であらかじめロックを設定することにより、紛失・盗難などがあった場合に、第三者が携帯電話機を使用できなくするための暗証番号です。

PIN1コード

第三者による携帯電話機の無断使用を防ぐための4桁から8桁の暗証番号です。

USIMカードを携帯電話機に挿し込むたび、または電源を入れるたびにご入力します。

PIN2コード

USIMカード内に保存されているデータを変更する場合にご使用する4桁から8桁の暗証番号です。

機種により使用用途が異なりますが、「通話時間・通話料金のリセット」や「通話料金上限設定」の際にご使用します。

モノリス(モノリシックアーキテクチャ)

マイクロサービスアーキテクチャ(複数の独立した機能を組み合わせることで、一つの処理を実現するアーキテクチャ)と対比させて、大きな単一の機能により、一つの処理を実現するアーキテクチャを意味する。

モノリスは英語で「一枚岩」を意味し、それを「複数の機能を詰め込み巨大化したひとつのシステム」という特徴を表現したものである。

『The Art of Unix Programming』 という本の中で “大きすぎるプログラム” を指す用語として使用され、以降 Unix コミュニティなどで使われ始めた。

マイクロサービスアーキテクチャはスケーラビリティがあるが、モノリスはなく、サービス間が密結合となるため、変更に対する影響が広範囲に及び、影響調査やリグレッションテストやリリース調整などに大きな工数を取られる。

ただその分、機能間のデータ整合が容易であり、コードの凝集に通信コストの制約がなく、管理対象ノードが限定されるといったメリットもある。

参考:

https://codezine.jp/article/detail/11055

https://and-engineer.com/articles/YFasOxAAACIAuE3U

https://www.graat.co.jp/blogs/ck0nwv2m3ctzj0830xweica5d

http://chuu-information.com/cloud/post-2098/